Infraestructura de Red

Arquitectura

Se ha implementado una arquitectura 100% redundada con el fin de que un fallo concreto de un componente no afecte al funcionamiento normal de la plataforma y sus servicios

Una arquitectura 100% redundante se refiere a la creación de un sistema que tiene varias copias de seguridad de todos los componentes críticos. Esto significa que si un componente falla, hay uno o varios componentes de repuesto que pueden asumir su función sin interrupciones. Esto garantiza que el sistema siga funcionando normalmente, incluso en caso de fallos.

Por ejemplo, si una plataforma tiene un servidor principal y un servidor de respaldo, si el servidor principal falla, el servidor de respaldo puede asumir su función sin interrupciones. De esta manera, los usuarios del sistema no se ven afectados por el fallo del servidor principal.

Esta arquitectura también se puede aplicar a otros componentes críticos, como dispositivos de almacenamiento, conectividad de red, etc. Esto permite tener varios puntos de fallo y garantizar la continuidad del servicio.

En resumen, la arquitectura 100% redundante ayuda a garantizar la disponibilidad continua del servicio, reduciendo el riesgo de interrupciones y mejorando la resilencia del sistema.

Nodos Redundados

La implementación de un sistema de doble alimentación en cada host, conectado a segmentos eléctricos diferentes del centro de datos, garantiza que en caso de fallo en un segmento eléctrico, el sistema sigue funcionando con la otra fuente de alimentación. Esto asegura que el servicio no se vea interrumpido debido a fallos en el suministro eléctrico.

La utilización de dos conexiones de red en alta disponibilidad (LAG) en cada host, conectadas a switches diferentes, también garantiza que en caso de fallo en un switch, el servicio sigue funcionando a través de la otra conexión. Esto ayuda a reducir el riesgo de interrupciones en la conectividad de red.

Además, la utilización de memoria RAM ECC en los hosts protege contra la corrupción de datos y fallos, lo que garantiza que los datos almacenados en el sistema estén seguros y sean precisos.

Estas medidas de alta disponibilidad y redundancia en los hosts, conexiones de red y suministro eléctrico, así como en la memoria RAM, ayudan a garantizar la disponibilidad continua del servicio y proteger contra fallos y corrupción de datos, mejorando la resilencia del sistema.

El uso de hipervisores en N x 1,25 significa que se tiene un número de hipervisores suficiente para soportar el fallo de un 25% de ellos. Esto significa que si alguno de los hipervisores falla, todavía hay suficientes hipervisores activos para soportar todos los servidores virtuales que se ejecutan en el sistema.

En caso de fallo en un hipervisor, los servidores alojados en él se inician automáticamente en otros hipervisores disponibles. Esto se logra mediante la implementación de un sistema de migración automática de máquinas virtuales, que detecta automáticamente el fallo del hipervisor y mueve las máquinas virtuales a otro hipervisor activo. De esta manera, los usuarios del sistema no se ven afectados por el fallo del hipervisor y el servicio sigue funcionando normalmente.

La implementación de hipervisores en N x 1,25 y sistemas de migración automática de máquinas virtuales ayudan a garantizar la disponibilidad continua del servicio, reduciendo el riesgo de interrupciones y mejorando la resilencia del sistema. Esto permite a las organizaciones tener un sistema más estable y seguro, pudiendo soportar fallos en el sistema y recuperarse de ellos de manera automatizada.

Almacenamiento de Alta Disponibilidad

La alta disponibilidad en el almacenamiento se refiere a la capacidad de un sistema para garantizar la disponibilidad continua de los datos, incluso en caso de fallos en el sistema. Una técnica común para lograr esto es mediante el uso de clustering basado en cabinas y mirroring síncrono.

Clustering basado en cabinas se refiere a la agrupación de varios servidores de almacenamiento en un cluster, donde cada servidor, o nodo, actúa como una copia de seguridad del otro. En caso de fallo en uno de los nodos, el otro nodo puede asumir su función y garantizar la continuidad del servicio.

Mirroring síncrono es una técnica en la que los datos se replican en tiempo real entre dos o más discos duros. Esto significa que si uno de los discos falla, los datos están disponibles en el disco de respaldo y no se pierden.

Al combinar estas dos técnicas, el almacenamiento en alta disponibilidad proporciona una recuperación transparente de los fallos, lo que significa que el usuario no se da cuenta de que ha habido un fallo en el sistema y el servicio sigue funcionando normalmente. Esto ayuda a garantizar la disponibilidad continua de los datos, minimizando el riesgo de pérdida de datos y mejorando la resilencia del sistema.

- Mayor protección frente a fallos de hardware, red o instalaciones.

- Eliminar tiempos de inactividad y la gestión de cambios.

- Actualizar hardware y software sin interrumpir operaciones.

Red

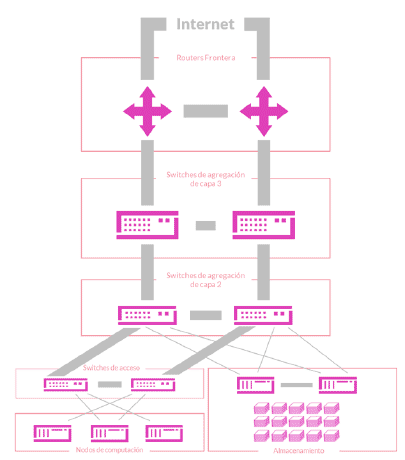

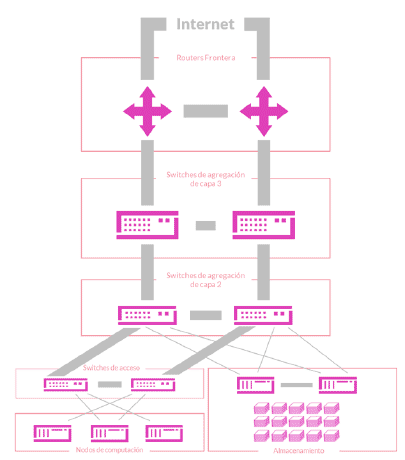

La implementación de varios circuitos 10G con distintos proveedores de red del centro de datos permite asegurar que en caso de problemas con un proveedor, la conectividad no se ve afectada. Esto se logra mediante la utilización de múltiples rutas para la conectividad, de manera que si una ruta no está disponible, el tráfico puede ser dirigido a través de otra ruta.

Los enlaces de agregación multi-chasis forman la estructura básica de la red dentro del centro de datos. Estos enlaces proporcionan redundancia y escalabilidad al mismo tiempo que evitan la formación de bucles en la red.

La presencia de una pareja de routers frontera en cada centro de datos permite la conexión con Internet y otros centros. Los routers frontera se conectan a los switches de agregación de capa 3, los de capa 2 y finalmente a los de acceso, los cuales están conectados a los nodos de computación.

Todos los switches lógicos se forman en pareja para garantizar redundancia, y se conectan a todos los dispositivos a través de enlaces agregados multi-chasis, compuestos de 2 o más conexiones de 10 G o 40 G. Esta configuración ayuda a evitar la formación de bucles en la capa 2 y garantizar una conectividad estable y segura.

En resumen, esta estructura de red diseñada con múltiples proveedores, enlaces de agregación multi-chasis, routers frontera, switch de agregación de capa 3 y switches de acceso, ayuda a garantizar la disponibilidad y resilencia de la red, minimizando el riesgo de fallos y interrupciones en la conectividad.